How Hackers Find Their Targets

Criminal hackers are probably among the most strategic researchers that you will encounter in the tech world. In order for a hacker to obtain as much valuable data as they can in a single attack launch, they wait for the perfect victim to show up in their sweep, study their prey, and then devise the best attack that they can muster from their

A black hat attack can target a single person or several people at a time, but most of the time, a hacker operates on a particular niche. There are hackers that would want to find vulnerabilities in the banking systems online because it will provide them access to millions of deposits that they can leech through their systems. Some value personal information and proceed doing personal attacks. Some prefer to deface landing pages and broadcast their ability to get through a website’s security. Some choose to hack accounts so that they can stay anonymous and make use of services without paying a

Whatever the criminal hacker’s motivation is in hacking a particular system, they will only proceed with an attack if they find that it can be done and that they can gain something out of it. With this said, the best way to prevent a hack attack is to keep valuable information from the public as much as possible. While sharing information is almost deemed a necessity nowadays, you need to make sure that you are sharing data only to legitimate users.

Things That Hackers Search For

For a moment, step inside the mind of a criminal hacker. If you want to steal information or compromise a system, you know that you can get value out of the following:

1. Organization design, filings, and registrations

Malicious hackers typically perform an online search to look for possible targets, and among the best candidates for an attack are those organizations that provide detailed descriptions of devices that they have access to, including the type of software and hardware that they have installed. Once hackers know that a certain person holds access to a possibly vulnerable point in an organization’s tech security, they get an idea of who they should hack first.

Any hacker can obtain this extremely useful information with a simple online search. By digging online, you can find all-SEC registrations, public biddings, publicly accessed files, subscribers, and many more. You can even search for all people involved in a particular organization, the time that a website is published, and the webmaster involved in creating web security for an organization. Having that knowledge can easily help a hacker prepare for a massive online attack that can take down an entire organization’s website and database.

2. Subscriptions and payments

Hackers are most likely to hack devices and accounts owned by a person that makes online payments or purchases. Since smartphones, emails and online payment systems contain a wealth of personal information, including credit cards and banking statements, hacking these systems makes it easy for every criminal hacker to achieve identity theft.

3. Social media accounts

While some may say that there is possibly nothing valuable in a personal Facebook account, being able to gain access to social media accounts also enables a hacker to gain access to other personal details, such as passwords, emails, and mobile phone numbers.

4. Emails

Emails serve as the hub of your personal information because it serves as a control point for all your passwords, online payment accounts, among others

5. Passwords

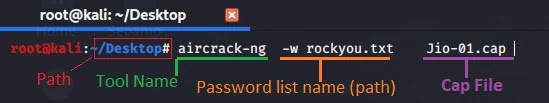

Many hackers perform an attack that is made to predict, snoop, or phish for a user’s password. Once they are able to find a single password, they are almost certain that a user may use them for different accounts or use a variation of it for other logins

6. Physical hardware

It is easiest to steal information when you have physical access to a device such as a smartphone or a personal computer. You can easily check all accessed accounts through the registry, browser history, saved passwords without even having to use a code. At the same time, having physical access to a device also enables you to make it possible to plant a listening device into its system in order to phish out any additional information at any point in the future

7. Target locations

If a hacker cannot find any vulnerability yet in a system that he wants to hack, the next thing that he will try to find is where a computer system is. This will allow him to further study vulnerabilities through social engineering, dumpster diving, or even gaining physical access to a targeted device.

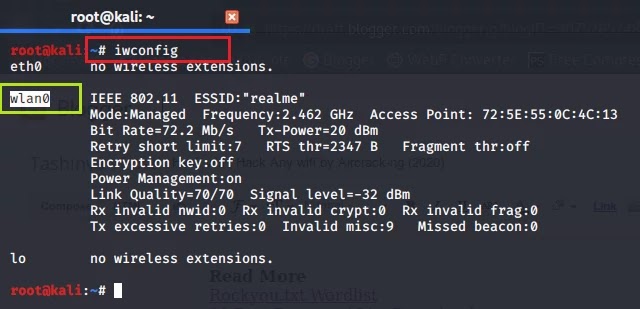

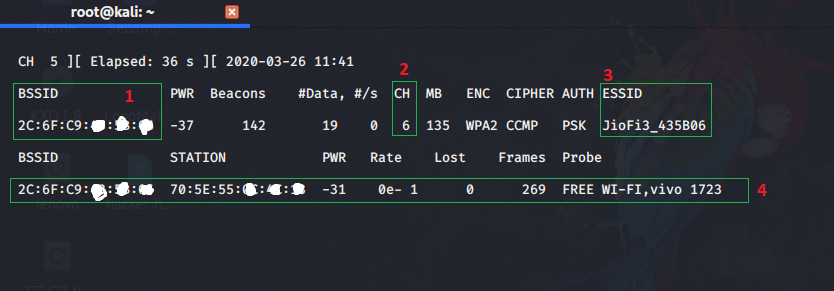

Since all computers have a MAC address, and every device connected through the internet has an IP address, every device in the world can be easily searched for in order to figure out where it is located. A hacker, on the other hand, knows how to hide his location in order to remain undetected while he launches an attack.

Establishing a Hacking Plan

When you want to protect your own system, you need to know where you can be attacked by a hacker. That means that in order to catch a thief, you need to think like one.

Now that you have an idea of what a hacker may be looking for whenever he does a sweep, you know where to start creating your security points and where you should test out vulnerabilities.

At this point, you get an idea of why a particular hacker may pinpoint a particular organization, individual, or alone device as a target. Any smart hacker would target the following vulnerabilities:

- A user or caretaker that would possibly leave the targeted device unattended

- Weak or unchanged passwords that are possibly used across all synced devices

- Device owners that are unaware of the complexity of their own system, or is not up-to-date with security protocols

When you think about how computers and internet connectivity are managed, you get the idea that the majority of the systems that you use on a daily basis are not as secure as you want them to be. Hackers know this, and for that reason, they can be certain that there are certain connectivity points that are not monitored at all or that there are certain points in a firewall that can be easily become breached without being detected. It is also easy for every hacker to exploit an environment that they want to attack, especially when they know that they can gain full access without alerting administrators.

Once a vulnerability is discovered by a criminal hacker, you cannot expect a hacker to keep it to himself. All hackers are capable of networking themselves to broadcast their activities and gain support from others within the community. Because most system administrators and ordinary IT teams do not realize when an attack is about to happen or what their system’s vulnerability really is, criminal hackers have the leeway to buy time to study what the most useful attack will be. Since criminal attackers plant their attacks, move very slowly to avoid detection, and launch during the most vulnerable time, you also need to create a working ethical hacking plan to prevent any attack.

Setting Goals

You need to establish your own hacking goals by discovering your own system’s vulnerabilities in order to establish enough security to protect them from attacks. Since you are going against a very sneaky enemy, you need to establish very specific goals and schedules on when you can start hacking your own system.

Important Note: Keep in mind that before you create a plan, you need to make sure that you have all the credentials for testing systems. Also see to it that you document ethical hack and system that you tested on, and provide a copy of the documentation to the management. This will make sure that you have the protection that you need just in any case you discover that a system is compromised or when something unexpected happens in your investigation.

If you are testing your own system, documenting everything, including all the software peripheries that you have tested and the type of tests you performed, is a must. This will ensure that you have followed all the steps correctly, and if you need to retrace your steps, you have an idea of where you should get back to.

Once you are able to follow every security protocol necessary, ask yourself the following questions:

1. What kind of information in your system should you protect the most?

You need to determine that what part of your system is the most vital to you. If you are holding a database of personal information or a file of an important project that many would like to get their hands on, then it makes sense that you protect those files first.

2. What’s your budget for ethical hacking?

While there are numerous free tools online that will allow you to perform tests and hacks, the amount of time, money, and effort that you can spend on your hacks will determine what kinds of tools you can use to safeguard your systems and research potential vulnerabilities. With this in mind, you get the idea that if you value time and effort, you need to have the right budget to purchase top-of-the-line ethical hacker tools.

3. What do you want to get out of your hacking tests?

If you are hired as an ethical hacker by an organization, you need to determine what kind of justification you should present the management in order to achieve the best possible results out of your research.